U-20. Finger 서비스 비활성화 / 취약도 : 상

요약 : 외부에게 사용자 정보가 조회되어 패스워드 공격을 당할 수 있다.

*Finger(사용자 정보 확인 서비스) : who 명령어가 현재 사용중인 사용자들에 대한 간단한 정보만 보여주지만, finger 명령은 옵션에 따른 시스템에 등록된 사용자뿐만 아니라 네트워크를 통하여 연결되어 있는 다른 시스템에 등록된 사용자들에 대한 자세한 정보를 보여준다. / 네트워크 외부에서 해당 시스템에 등록된 사용자 정보를 확인할 수 있음.

피해 : 패스워드 공격을 통해 시스템 권한 탈취 가능성이 있으므로 사용하지 않는다면 해당 서비스를 중지하여야 한다.

해결법 및 추가 설명 : finger 서비스가 비활성화 되어 있는 경우 안전하다. xinetd(eXtended Internet Services daemon

슈퍼데몬 커널 2.4 버전 이상)인 경우 /etc/xinetd.d/finger 파일에서 서비스 비활성화 여부 확인 (cat /etc/xinetd.d/finger | grep disable) inetd인 경우 /etc/inetd.conf 파일에서 finger 서비스 라인 #처리 또는 삭제되어 있는지 확인한다. 그 후 /etc/xinetd.d/finger 파일에서 서비스 비활성화를 설정한다.

U-21. Anonymous FTP 비활성화 / 취약도 : 상

요약 : Anonymous FTP(익명 FTP)를 사용 시 anonymous 계정으로 로그인 후 디렉터리에 쓰기 권한이 설정되어 있다면 취약하다.

피해 : 악의적인 사용자가 local exploit을 사용하여 시스템에 대한 공격을 가능하게 한다.

해결법 및 추가 설명 : Anonymous FTP(익명 ftp) 접속을 차단한 경우 안전하다.

U-22. r 계열 서비스 비활성화 / 취약도 : 상

요약 : 서비스 포트가 열려있을 경우 취약하다.

피해 : 비인가자에 의한 중요 정보 유출 및 시스템 장애 발생 등 침해사고의 원인이 될 수 있다.

해결법 및 추가 설명 : r계열 서비스 (rlogin, rsh, rexec) 가 비활성화 되어 있는 경우 안전하다. rlogin은 원격로그인 rsh는 원격 쉘명령 내리기 가능, rexec 원격 명령어 실행?

* r 계열은 remote 원격 계열임.

U-23. DoS 공격에 취약한 서비스 비활성화 / 취약도 : 상

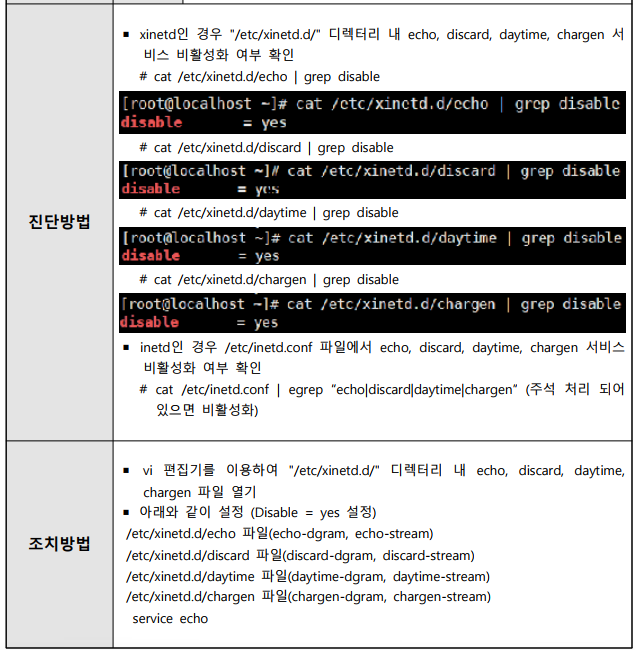

요약 : 해당 서비스(echo, discard, daytime, chargen)가 활성화되어 있는 경우 취약하다.

피해 : 시스템 정보 유출 및 DoS 공격의 대상이 될 수 있다.

해결법 및 추가 설명 : Dos 공격에 취약한 echo, discard, daytime, chargen 서비스가 비활성화된 경우 안전하다.

U-24. NFS 서비스 비활성화 / 취약도 : 상

요약 : 비인가자가 NFS 서비스로 인가되지 않은 시스템을 NFS 시스템 마운트할 수 있어 취약하다.

피해 : 비인가된 시스템 접근 및 파일변조 등의 침해 행위 가능성 존재

해결법 및 추가 설명 : NFS 서비스 관련 데몬이 비활성화 되어 있는 경우 안전하다. NFS 데몬 구동 여부를 확인한다. ps -ef | grep nfsd 구동 중이라면 중지한다. kill -9 [PID]

U-25. NFS 접근 통제 / 취약도 : 상

요약 : 접근제한 설정이 적절하지 않을 경우 취약하다.

피해 : 인증절차 없이 비인가자의 디렉터리나 파일의 접근이 가능하며, 해당 공유 시스템에 원격으로 마운트하여 중요 파일을 변조하거나 유출할 위험이 있다.

해결법 및 추가 설명 : NFS 서비스 사용 시 everyone 공유를 제한한 경우 안전하다. everyone으로 시스템이 마운트 되어 있는지 확인한다.(showmount -e hostname) /etc/exports 파일에서 접근 통제 설정 여부를 확인한다. cat으로 해당 파일을 읽는다. everyone 마운트 제거(unmount "파일시스템 이름") /etc/exports 파일에서 접근 통제 설정 vi 편집기로 편집!

*NFS 시스템 = Network file system

*마운트 = 디스크와 같은 물리적인 장치를 특정 위치 즉 디렉토리에 연결시켜주는 것

U-26. automountd 제거 / 취약도 : 상

요약 :시스템의 마운트 옵션을 변경하여 root 권한을 획득할 수 있고, 로컬 공격자가 automountd 프로세스 권한으로 임의의 명령을 실행할 수 있다.

피해 : root 권한 획득 및 임의의 명령을 실행할 가능성이 있다.

해결법 및 추가 설명 : automount 서비스를 비활성화하면 안전하다. automountd 서비스 데몬을 확인한다.(ps -ef | grep auto) 실행을 중지한다. kill -9 [PID] 시스템 재시작 시 automount 가 시작되지 않도록 설정한다. 부팅스크립트에서 automountd 제거 또는 /etc/rc2.d/S28autofs 파일경로 확인 후 파일명 변경

automountd : 자동으로 마운트하는 방법

U-27. RPC 서비스 확인 / 취약도 : 상

요약 : 취약성(버퍼오버플로우, Dos, 원격실행)이 존재하는 RPC 서비스를 중지해야 한다.

피해 : 비인가자의 root 권한 획득 및 침해사고 발생 위험이 있다.

해결법 및 추가 설명 : 불필요한 RPC 서비스가 비활성화 되어 있는 경우 안전하다.

원격 프로시저 호출(영어: remote procedure call, 리모트 프로시저 콜, RPC)은 별도의 원격 제어를 위한 코딩 없이 다른 주소 공간에서 함수나 프로시저를 실행할 수 있게하는 프로세스 간 통신 기술이다. 다시 말해, 원격 프로시저 호출을 이용하면 프로그래머는 함수가 실행 프로그램에 로컬 위치에 있든 원격 위치에 있든 동일한 코드를 이용할 수 있다.

*rpc.cmsd = DB 관리 데몬

U-28. NIS, NIS+ 점검 / 취약도 : 상

요약 : 보안상 취약한 서비스인 NIS를 사용하는 경우 비인가자가 타시스템의 root 권한 획득이 가능하다.

피해 : 비인가자가 타시스템의 root 권한 획득 가능으로 다양한 피해

해결법 및 추가 설명 : NIS(Network Information Service)는 네트워크 정보 서비스로 NIS는 여러 대의 서버를 운영하고 있고 각 각의 로그인이 필요한 경우, 사용자는 각 서버에 대해 모두 사용자계정과 패스워드를 가지고 있다. 즉, 하나의 서버에만 사용자의 계정이나 암호, 그룹 정보 등을 저장해두면 서버가 다른 시스템과 계정 정보를 공유한다.

NIS, NIS+ 서비스가 구동되고 있는지 ps 명령어로 확인한다. 명령어는 아래와 같다. 그 후 NFS 서비스 데몬을 중지한다. kill -9 [PID]

*egrep : grep 발전 버전 = grep -e 랑 동일함.

U-29. tftp, talk 서비스 비활성화 / 취약도 : 상

요약 : 사용하지 않는 서비스나 취약점이 발표된 서비스 운용 시 공격자의 대상이 될 수 있다.

피해 : 공격자의 공격 시도로 각종 피해 가능성

해결법 및 추가 설명 : tftp, talk 서비스 비활성화 되어 있는 경우 안전하다.

*TFTP = UDP, FTP = TCP

U-30. Sendmail 버전 점검 / 취약도 : 상

요약 :취약점이 발견된 버전인지 확인이 필요하다.

피해 :버퍼 오버플로우 공격에 의한 시스템 권한 획득 및 주요 저보 유출 가능성이 있다.

해결법 및 추가 설명 :Sendmail 버전을 정기적으로 점검하고, 최신 버전 패치를 했을 경우 안전하다.

sendmail 프로세스를 확인한다. (ps -ef | grep sendmail) sendmail 버전을 확인한다. (cat /etc/mail/sendmail.cf | grep DZ). sendmail 서비스 실행 여부 및 버전 점검 후 보안 패치를 설치한다. 각 OS 벤더사 또는 http://www.sendmail.org 에서 가능하다.

U-31. 스팸 메일 릴레이 제한 / 취약도 : 상

요약 : SMTP 서버의 릴레이 기능을 제한하지 않으면 공격 당할 수 있다.

*릴레이 : 외부(외부 네트워크)에서 해당 메일서버(smtp서버)를 경유해서 외부로 메일을 보내는 것을 말합니다.

피해 : 악의적인 사용목적을 가진 사용자들이 스팸메일 서버로 사용하거나 Dos공격의 대상이 될 수 있다.

해결법 및 추가 설명 : SMTP 서비스를 사용하지 않거나 릴레이 제한이 설정되어 있는 경우 안전하다. ps -ef | grep sendmail | grep -v "grep" 과 cat /etc/mail/sendmail.cf | grp "R$ \*" | grep "Relaying denied"

vi 편집기로 sendmail.cf 설정파일을 열어 아래 사진과 같이 주석을 제거한다. 그 후 sendmail 접근 제한을 확인한다.

U-32. 일반사용자의 Sendmail 실행 방지 / 취약도 : 상

요약 :일반 사용자가 q 옵션을 이용해서 메일큐, Sendmail 설정을 보거나 메일큐를 강제적으로 drop 시킬 수 있다.

피해 : 악의적으로 SMTP(Simple Mail Transfer Protocol) 서버의 오류를 발생시킬 수 있다.

해결법 및 추가 설명 : SMTP 서비스 미사용 또는, 일반 사용자의 Sendmail 실행 방지가 설정된 경우 안전하다.

sendmail.cf 파일에서 restrictqrun 옵션 설정 여부 확인. vi 편집기를 이용하여 sendmail.cf 설정파일을 연 후 O privacyOptions= 설정 부분에 restrictqrun 옵션을 추가한다.

*restrictqrun 옵션 = q 옵션 제거하는 것

U-33. DNS 보안 버전 패치 / 취약도 : 상

요약 : DNS 서비스가 최신 버전이 아닐 경우 취약점 존재

피해 : 서비스 거부 공격(dos), 버퍼 오버플로우, DNS 서버 원격 침입 등

해결법 및 추가 설명 : DNS 서비스를 사용하지 않거나 주기적으로 패치를 관리하고 있는 경우 안전하다.

DNS 서비스 사용 및 BIND 버전을 확인한다. ps -ef | grep named 와 named -v 명령어 입력. DNS 서비스 사용할 경우 BIND 버전 확인 후 최신 버전으로 업데이트하고 사용하지 않을 경우 서비스 중지(kill -9 [PID])를 한다.

U-34. DNS ZoneTransfer 설정 / 취약도 : 상

요약 : 비인가자가 Zone Transfer를 이용해 Zone 정보를 전송받아 호스트 정보, 시스템 정보, 네트워크 구성 형태 등의 많은 정보를 파악할 수 있다.

피해 : 내부 정보 유출

해결법 및 추가 설명 : DNS 서비스 미사용 또는, Zone Transfer를 허가된 사용자에게만 허용한 경우 안전하다.

설정 파일(/etc/named.conf)에서 zone transfer 설정을 확인한다. 특정 서버의 zone transfer 을 지정한다. vi 편집기로 수정한다.

'Personal > Cloud' 카테고리의 다른 글

| ISMS-P AWS - 2.1.3 정보자산 관리, 2.2.1 주요 직무자 지정 및 관리 (0) | 2022.06.07 |

|---|---|

| AWS 정리 1 - 구조-리전, 가용영역, 엣지로케이션 / IAM / 가상화 (0) | 2022.05.31 |

| 클라우드 리눅스 취약점 - 패치 및 로그관리 (0) | 2022.03.28 |

| 클라우드 리눅스 취약점 - 파일 및 디렉토리 관리 (0) | 2022.03.28 |

| 클라우드 리눅스 취약점 - 계정 관리 (0) | 2022.03.28 |